חוקרי האבטחה של חברת Volexity חשפו נוזקה חדשה שגנבה מיילים ממשתמשי Gmail ו-AOL, לה הם קראו SHARPEXT. הנוזקה, אשר לפי החוקרים הגיעה מקבוצת האקרים המשוייכת לצפון קוריאה, פעלה כתוסף לדפדפן שהעביר הודעות מייל וקבצים מהמשתמשים להאקרים באופן אוטומטי.

הנוזקה, שפועלת לפי החוקרים כבר למעלה משנה, הצליחה להערים על אמצעי האבטחה הקיימים של הדפדפנים ושירותי המייל.

איך עבדה Sharpext?

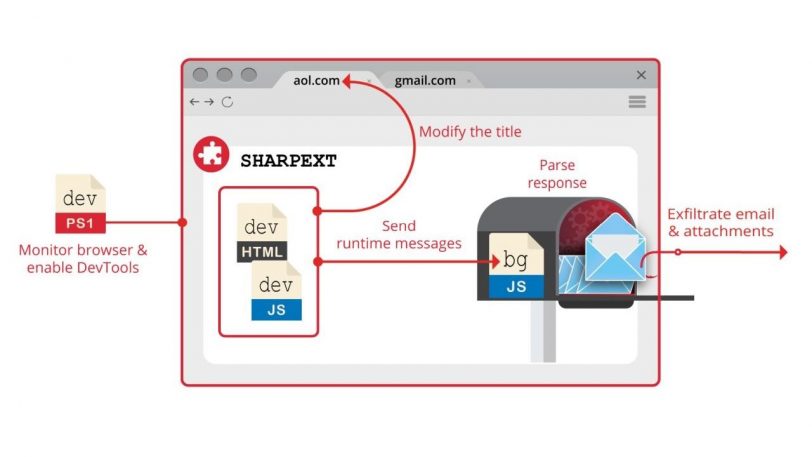

לפי חוקרי האבטחה, נוזקת ה-SHARPEXT פעלה באופן פשוט אך מתוחכם למדי, כאשר במקום להסתמך על פרצה כזו או אחרת, היא פעלה כתוסף זדוני לדפדפני הכרום ואדג’ של גוגל ומיקרוסופט.

מאחר ומדובר בתוסף המותקן על הדפדפן, אתרי המייל עצמם לא זיהוי פעילות חשודה לאור העובדה כי הדפדפן עצמו פעל באופן רגיל וניגש בצורה מאושרת לחשבון המייל של המשתמשים.

ניתוח המידע על ה-SHARPEXT חשף כי הנוזקה פותחה על ידי קבוצת ההאקרים SharpTongue, הידועה גם כ-Kimsuky, אשר נתמכת לפי גורמים שונים על ידי הממשל הצפון קוריאני.

הנוזקה החלה לפעול כבר לפני יותר משנה, תוך כדי שההאקרים ממשיכים לשכלל ולפתח אותה כל הזמן, עד לגרסה 3.0 הנוכחית שזוהתה על ידי החוקרים. הדבר מצביע על כך שהנוזקה הייתה אפקטיבית ויעילה מספיק לדעת המפתחים שלה על מנת להצדיק המשך שיפור ושכלול המנגנון של התוסף הזדוני.

ההדבקה של דפדפני הכרום ואדג’ בוצעה בדרכים שונות, בהן הונאות ופישינג שהובילו את המשתמשים לפתוח קובץ זדוני שגרם להתקנת התוסף, דבר שאפשר לקבוצת ההאקרים לקבל גישה לאלפי מיילים וקבצים, בדגש על גורמים בארה”ב, אירופה ודרום קוריאה, הקשורים לצפון קוריאה ולתוכנית הגרעין שלה.

חלק מהפוסטים באתר כוללים קישורי תכניות שותפים, עבורם נקבל עמלה עם ביצוע רכישה בפועל של מוצרים. עמלה זו לא מייקרת את העלות הסופית של המוצרים עבורכם.

הסקירות והתכנים המופיעים באתר מהווים המלצה בלבד, וכך יש להתייחס אליהם. כל המחירים המופיעים באתר נכונים ליום הפרסום בלבד והאחריות לקניית מוצר או שירות כזה או אחר מוטלת עליך בלבד – השימוש באתר בהתאם לתנאי השימוש והפרטיות.